Indagini Digitali Forensi per Rilevare Virus e Attacchi Hacker

Indagini Digitali Forensi per Rilevare Virus e Attacchi Hacker è uno dei servizi più richiesti in questo periodo.

Le indagini digitali forensi sono una disciplina altamente specializzata che si concentra sull’analisi delle prove digitali per risolvere crimini informatici, tra cui attacchi hacker e infezioni da virus. Con l’aumento dei cyber attacchi e delle minacce informatiche, è diventato fondamentale per le aziende e le istituzioni avere la capacità di eseguire indagini forensi per rilevare e analizzare eventuali violazioni della sicurezza. Un aspetto cruciale di queste indagini è la capacità di produrre una perizia forense digitale che possa essere utilizzata in un processo giudiziario, come prova legale per supportare le indagini o per incriminare i responsabili. In questo articolo esploreremo come vengono eseguite le indagini digitali forensi su PC per rilevare virus e attacchi hacker, con un focus sui dettagli tecnici, sugli strumenti utilizzati e sulle implicazioni legali delle indagini.

Indice della pagina

1. Cos’è un’Indagine Forense Digitale?

Un’indagine forense digitale implica la raccolta, la preservazione, l’analisi e la presentazione di prove digitali. Questo processo è fondamentale per garantire che le prove vengano trattate correttamente, evitando contaminazioni o modifiche durante l’analisi, in modo che possano essere ammissibili in un procedimento giudiziario. Le indagini forensi digitali mirano a scoprire informazioni cruciali come:

- Tipo di malware o virus che ha infettato il sistema.

- Tracciare l’origine dell’attacco, identificando l’attaccante, se possibile.

- Misurare l’impatto dell’attacco, determinando i danni subiti.

- Ripristinare la sicurezza del sistema, identificando le vulnerabilità che sono state sfruttate.

2. Perché la Perizia Forense Digitale è Cruciale in un Processo Giudiziario?

In molti casi di attacchi informatici o di crimini cibernetici, i dati digitali diventano la prova chiave per identificare i colpevoli e comprendere la dinamica dell’attacco. Un’indagine forense digitale, se eseguita correttamente, permette di raccogliere e preservare le prove in un formato che possa essere presentato in tribunale come perizia. La perizia forense digitale deve seguire metodi scientifici e standard rigorosi per garantire che i dati possano essere accettati come prova legale in un processo giudiziario.

Perché la perizia sia utilizzabile in un processo, è fondamentale che:

- Le prove siano acquisite senza alterare i dati originali (tramite l’uso di immagini forensi).

- Sia mantenuta una catena di custodia impeccabile che documenti chi ha avuto accesso alle prove e in che modo sono state trattate.

- Gli strumenti di analisi siano accreditati e supportati da metodologie riconosciute, in modo che i risultati possano essere replicati e validati da esperti indipendenti.

3. Fasi di un’Indagine Forense Digitale su PC

L’indagine su un PC compromesso da un virus o da un attacco hacker si svolge seguendo diverse fasi tecniche, che includono l’acquisizione delle prove, l’analisi dei dati e la documentazione di tutti i passaggi per poter fornire una perizia forense valida in un processo.

Fase 1: Acquisizione delle Prove

La prima fase di un’indagine è la preservazione delle prove. In questo passaggio, gli investigatori devono creare una copia esatta (immagine forense) del disco rigido del PC senza alterare in alcun modo i dati originali. L’immagine forense è una replica bit-per-bit dei dati, che conserva tutte le informazioni, comprese le celle di memoria cancellate, i metadati e altri dati nascosti.

Gli strumenti utilizzati per l’acquisizione forense includono:

- FTK Imager: Utilizzato per acquisire e visualizzare i dati in modo che possano essere analizzati senza modificare i dati originali.

- EnCase: Una piattaforma forense completa che permette l’acquisizione e l’analisi dei dati con un focus sulla catena di custodia.

- dd (Linux/Unix): Un comando utilizzato in ambiente Unix/Linux per creare una copia bit-per-bit del disco, garantendo che i dati originali non vengano alterati.

Fase 2: Analisi della Memoria Volatile (RAM)

I malware avanzati, come i rootkit e gli attacchi fileless, possono risiedere nella memoria volatile (RAM) del sistema. Questi tipi di malware non sono visibili nel file system tradizionale e potrebbero sfuggire alla scansione dei dischi rigidi. Per questa ragione, un’analisi approfondita della memoria è fondamentale per rilevare attività dannose.

Gli strumenti più utilizzati per analizzare la RAM includono:

- Volatility: Strumento di analisi forense per la memoria che consente di estrarre informazioni vitali da dump di memoria, come processi in esecuzione, connessioni di rete, e codice sospetto.

- Rekall: Un altro strumento di analisi della memoria che supporta una varietà di formati di dump di memoria e fornisce un’analisi approfondita delle tracce lasciate dai malware.

Fase 3: Analisi dei Log di Sistema e del Traffico di Rete

I log di sistema e il traffico di rete sono fonti fondamentali per comprendere come un attacco si sia sviluppato. Gli investigatori esaminano i log di sistema (file che tracciano l’attività del sistema operativo) per cercare eventi sospetti, come connessioni in entrata non autorizzate o modifiche ai file di sistema.

Per monitorare e analizzare il traffico di rete, strumenti come Wireshark sono utilizzati per tracciare eventuali comunicazioni non autorizzate con server esterni o per identificare segnali di data exfiltration (furto di dati).

Fase 4: Analisi del Malware e dei Virus

Un passo cruciale nell’indagine forense è l’analisi del malware che ha infettato il sistema. Durante questa fase, gli esperti forensi identificano il tipo di malware, la sua modalità di propagazione e l’impatto che ha avuto sul sistema.

Gli strumenti principali per rilevare e analizzare il malware includono:

- IDA Pro: Un disassemblatore che consente di esaminare il codice di malware in profondità.

- VirusTotal: Un servizio online che esegue una scansione di file sospetti contro centinaia di motori antivirus per identificare virus e malware.

- Malwarebytes: Uno strumento antivirus utilizzato in modalità forense per rilevare e rimuovere malware.

Fase 5: Documentazione della Catena di Custodia

Una volta che le prove digitali sono state raccolte, è cruciale mantenere una catena di custodia rigorosa. Questo processo documenta chi ha avuto accesso ai dati, come sono stati trattati e se sono state apportate modifiche o alterazioni. La catena di custodia è essenziale per garantire che le prove siano ammissibili in tribunale e che non vengano contestate per essere state manipolate.

Gli strumenti per mantenere la catena di custodia includono:

- CaseNotes: Software che consente di registrare dettagliatamente ogni passaggio dell’indagine, creando un resoconto completo delle attività forensi.

- X1 Social Discovery: Utilizzato per raccogliere prove da social media e altre fonti digitali, questo strumento mantiene una traccia delle azioni per garantire la validità della perizia.

4. La Perizia Forense Digitale in Giudizio

Una volta completata l’analisi, l’investigatore forense digitale redige una perizia forense che descrive dettagliatamente il processo seguito, gli strumenti utilizzati, i risultati ottenuti e le conclusioni. La perizia forense deve essere:

- Chiara e comprensibile: Deve essere scritta in un linguaggio comprensibile anche per chi non ha conoscenze tecniche.

- Riproducibile: I risultati devono poter essere replicati da altri esperti utilizzando gli stessi metodi.

- Imparziale: La perizia deve essere obiettiva, senza alcun pregiudizio a favore di una parte o di un’altra.

Una perizia ben condotta diventa un’importante prova legale in un procedimento giudiziario, in quanto le prove digitali sono sempre più rilevanti in casi di frodi, furto di dati, hacking e altri crimini informatici.

5. Conclusione

Indagini Digitali Forensi per Rilevare Virus e Attacchi Hacker sono essenziali per garantire che le prove possano essere raccolte, preservate e presentate correttamente in un contesto legale. Con l’utilizzo di strumenti avanzati e una rigorosa metodologia, le indagini forensi possono fornire una perizia dettagliata che non solo aiuta a comprendere come si è svolto un attacco, ma anche a identificare gli attaccanti e a prevenire future violazioni. Quando condotte correttamente, le indagini forensi digitali possono giocare un ruolo fondamentale in procedimenti legali, con la capacità di influenzare il risultato di un caso.

Approfondimenti

- Estrazioni ed Analisi Digitali Forensi: tracciamento GPS, chat Snapchat, dati di social media come Facebook, Instagram e TikToc;

- Analizzare i dati di un account Google TakeOut;

- Strumenti ed applicazioni per la stesura di una perizia digitale forense;

- Rilevare un attacco informatico o un virus;

- OSINT ed indagini digitali.

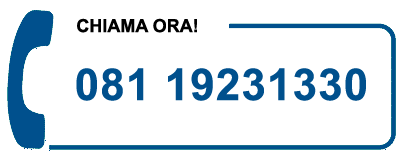

Richiedi subito una consulenza per parlare con un esperto

continua a leggere...

Articoli correlati

Recupero dati da hard disk SSD e NVMe con problema […]

Recuperare dati da hard disk Seagate ST2000DM001: un articolo dedicato […]

Recuperare dati da hard disk Seagate ST2000DM002: un articolo dedicato […]