Sbloccare File ZIP Protetti da Password

Sbloccare File ZIP Protetti da Password è possibile?

Negli ultimi anni, la sicurezza e la privacy sono diventate temi centrali per gli utenti di computer e dispositivi mobili. Uno dei metodi più diffusi per proteggere i file sensibili è l’utilizzo di archivi ZIP protetti da password. Ma come funzionano e quali vantaggi offrono?

Indice della pagina

Cosa Sono i File ZIP Protetti da Password?

I file ZIP protetti da password sono archivi compressi che utilizzano un sistema di cifratura per impedire l’accesso ai contenuti senza l’inserimento della password corretta. Molti software di compressione, come WinRAR, 7-Zip e WinZip, offrono la possibilità di applicare una protezione con crittografia AES a 256 bit, garantendo un’elevata sicurezza dei dati contenuti nell’archivio.

Come Creare un Archivio ZIP Protetto

Per creare un file ZIP protetto da password, segui questi passaggi:

- Apri un software di compressione come 7-Zip o WinRAR.

- Seleziona i file che desideri comprimere e aggiungili a un nuovo archivio ZIP.

- Nelle opzioni di creazione, scegli “Aggiungi password” o “Crittografia”.

- Inserisci una password sicura e conferma la creazione dell’archivio.

Una volta protetto, l’archivio ZIP non potrà essere aperto senza l’inserimento della password corretta.

Vantaggi dei File ZIP Protetti

Utilizzare archivi ZIP protetti da password offre diversi vantaggi:

- Maggiore sicurezza: Protezione efficace contro accessi non autorizzati.

- Facilità di condivisione: Puoi inviare file sensibili via email o cloud senza il rischio di esposizione non autorizzata.

- Compressione dei file: Oltre alla protezione, riduci lo spazio occupato sui dispositivi.

- Compatibilità multi-piattaforma: I file ZIP criptati possono essere aperti su Windows, macOS e Linux, purché si disponga della password.

Recupero di File ZIP e Password Dimenticate

Recupero di File ZIP Eliminati

Se hai eliminato accidentalmente un file ZIP, puoi provare a recuperarlo con questi metodi:

- Cestino o File Eliminati di recente: Se il file è stato cancellato di recente, potresti trovarlo nel cestino del sistema operativo.

- Software di recupero dati: Strumenti come Recuva o EaseUS Data Recovery possono aiutare a ripristinare file cancellati.

- Backup del sistema: Se hai eseguito un backup, potresti recuperare il file ZIP da una versione precedente.

Recupero della Password di un File ZIP

Se hai dimenticato la password di un archivio ZIP, ci sono alcune opzioni:

- Tentativi manuali: Prova a ricordare le password più utilizzate o eventuali varianti comuni.

- Software di recupero password: Esistono strumenti come John the Ripper o ZIP Password Recovery Tool che possono tentare di recuperare la password attraverso tecniche di brute force o dizionario.

- Archivi duplicati: Se hai inviato il file a qualcuno, potresti avere una copia non protetta altrove.

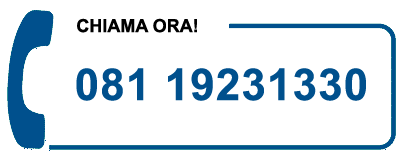

- Servizi di recupero professionale: Se non riesci a recuperare la password con i metodi sopra elencati, puoi rivolgerti a un laboratorio specializzato come MrDisk, che offre servizi avanzati per il recupero di credenziali e la decrittazione di file ZIP protetti. MrDisk utilizza tecnologie avanzate per analizzare i file e tentare il recupero della password senza compromettere l’integrità dei dati.

Cose da Tenere a Mente

- Password sicura: Utilizza una password complessa per evitare che venga facilmente violata.

- Backup delle credenziali: Salva le password in un gestore di password affidabile per evitare di dimenticarle.

- Crittografia avanzata: Alcuni formati ZIP supportano la crittografia AES-256, che offre una protezione elevata contro attacchi brute force.

Conclusione

Gli archivi ZIP protetti da password sono una soluzione efficace per proteggere file sensibili da accessi non autorizzati. Utilizzando software di compressione avanzati e scegliendo password robuste, puoi garantire la sicurezza dei tuoi dati senza compromettere la praticità d’uso. Se ancora non utilizzi questa funzione, potresti iniziare oggi stesso per proteggere le tue informazioni più importanti.

Approfondimenti

- Estrazioni ed Analisi Digitali Forensi: tracciamento GPS, chat Snapchat, dati di social media come Facebook, Instagram e TikToc;

- Analizzare i dati di un account Google TakeOut;

- Strumenti ed applicazioni per la stesura di una perizia digitale forense;

- Rilevare un attacco informatico o un virus;

- OSINT ed indagini digitali.

Richiedi subito una consulenza per parlare con un esperto

continua a leggere...

Articoli correlati

Recuperare dati da un NAS Synology: articolo dedicato a coloro […]

Recupero Dati a Barletta-Andria-Trani e Provincia: verifica se il tuo […]