Analisi digitale Forense su Smartphone e iPhone

Analisi digitale Forense su Smartphone e iPhone: un articolo che spiega come acquisire informazioni da Smartphone Android o iPhone.

Negli ultimi anni, gli smartphone sono diventati una fonte primaria di prove digitali in indagini forensi. La loro analisi forense consente di recuperare dati critici, tracciare attività e ricostruire eventi. In questo articolo esploreremo le principali tecniche e strumenti per l’analisi forense su dispositivi mobili, con particolare attenzione agli iPhone e ai dispositivi Android.

Indice della pagina

Analisi digitale Forense su Smartphone e iPhone: Fasi dell’Analisi Forense su Smartphone

L’analisi forense su smartphone o iPhonesegue un processo strutturato per garantire l’integrità delle prove:

- Acquisizione delle Prove

- Utilizzo di metodi di acquisizione logica, fisica o avanzata (chip-off, JTAG) a seconda del livello di accesso necessario.

- Acquisizione logica tramite strumenti come ADB (Android Debug Bridge) per dispositivi Android.

- Acquisizione fisica con tecniche di dump della memoria NAND/NOR per recuperare dati cancellati.

- Estrazione e analisi della partizione di sistema per identificare dati di interesse, come token di autenticazione e file temporanei.

- Creazione di immagini forensi del dispositivo utilizzando tecniche non intrusive per preservare l’integrità dei dati, con l’impiego di strumenti come MOBILedit Forensic.

- Analisi dei Dati

- Recupero di messaggi, chiamate, cronologia browser e dati delle app social mediante la decodifica di database SQLite.

- Analisi della cache delle applicazioni per identificare dati eliminati o nascosti.

- Esame dei file di registro e dei log di sistema, tra cui il file plist su iOS, per individuare attività sospette.

- Analisi delle coordinate GPS estratte da EXIF, Google Maps Timeline e Apple Location Services per tracciare i movimenti dell’utente.

- Estrazione delle chiavi di cifratura e decrittazione dei contenuti protetti utilizzando strumenti come Passware Kit Mobile.

- Decodifica e Rilevamento di Attacchi

- Identificazione di malware, spyware e rootkit tramite analisi del traffico di rete con Wireshark e Burp Suite Mobile.

- Decrittazione dei backup iOS protetti con password attraverso l’uso di Elcomsoft iOS Forensic Toolkit.

- Estrazione dei dati cloud da account associati ai dispositivi, con tecniche di acquisizione di iCloud e Google Takeout.

- Reverse engineering di applicazioni sospette con strumenti come Ghidra e IDA Pro per individuare backdoor o comportamenti anomali.

Documentazione e Report

Il lavoro di un perito digitale forense si conclude sempre con una perizia, ovvero un documento formale che racchiude tutto il lavoro eseguito in forma scritta, rispondente alle richieste specifiche del committente, e comprende:

- La generazione di report dettagliati con strumenti come XRY, Oxygen Forensics o Cellebrite UFED.

- La creazione di timeline forensi per ricostruire eventi e connessioni tra utenti mediante Plaso e log2timeline.

- La validazione delle prove digitali tramite confronto con hash crittografici (MD5, SHA-256) per garantirne l’integrità.

- La presentazione delle prove in tribunale seguendo le best practice della catena di custodia digitale, garantendo l’ammissibilità delle informazioni raccolte.

Strumenti Principali per l’Analisi Forense

- Cellebrite UFED: Leader nell’estrazione e analisi forense di dispositivi mobili, utilizzato dalle forze dell’ordine.

- Magnet AXIOM: Potente suite per l’analisi di smartphone, dati cloud e memorie esterne.

- Oxygen Forensics Suite: Strumento avanzato per il recupero e l’analisi di dati mobili, con supporto per iOS e Android.

- Elcomsoft iOS Forensic Toolkit: Software specializzato nella decrittazione e analisi di dispositivi Apple, inclusi i backup crittografati.

- XRY: Strumento professionale per l’acquisizione e l’analisi di smartphone con tecniche di bypass per blocchi di sicurezza.

- Passware Kit Mobile: Software per la decrittazione di dispositivi mobili e la rimozione di password.

- Wireshark: Strumento per l’analisi del traffico di rete, utile per individuare attività sospette legate ad attacchi o spyware.

- Ghidra e IDA Pro: Software avanzati per il reverse engineering di applicazioni e codice malevolo presente su dispositivi mobili.

- Plaso e log2timeline: Strumenti per la creazione di timeline forensi dettagliate, utili per ricostruire eventi digitali.

Analisi digitale Forense su Smartphone e iPhone: Conclusioni

L’analisi forense su smartphone e iPhone è essenziale per investigazioni digitali efficaci. Grazie a strumenti avanzati e metodologie rigorose, gli esperti possono recuperare informazioni cruciali per risolvere casi di cybercrime, frodi e violazioni della sicurezza. Con il continuo sviluppo delle tecnologie mobili, è fondamentale restare aggiornati sulle tecniche di indagine più recenti. La capacità di estrarre e interpretare dati da dispositivi criptati e protetti rappresenta una sfida costante, richiedendo aggiornamenti costanti nelle competenze e negli strumenti utilizzati dagli analisti forensi.

Approfondimenti

- Estrazioni ed Analisi Digitali Forensi: tracciamento GPS, chat Snapchat, dati di social media come Facebook, Instagram e TikToc;

- Analizzare i dati di un account Google TakeOut;

- Strumenti ed applicazioni per la stesura di una perizia digitale forense;

- Rilevare un attacco informatico o un virus;

- OSINT ed indagini digitali.

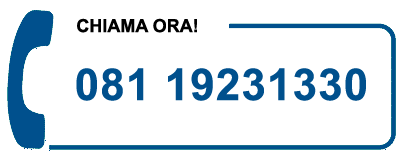

Richiedi subito una consulenza per parlare con un esperto

continua a leggere...

Articoli correlati

Recuperare dati da un NAS Synology: articolo dedicato a coloro […]

Recupero Dati a Barletta-Andria-Trani e Provincia: verifica se il tuo […]